¿Cómo puedo proteger mi red wifi?. Esta es, sin duda, una de las preguntas que se hacen los usuarios de redes inalámbricas. Lo que más preocupa a los usuarios es que utilicen su conexión de forma fraudulenta para acceder a internet, sin embargo, lo que más debería preocuparnos es que intenten acceder a nuestros datos, capturar nuestras contraseñas o utilizar nuestra conexión para cometer algún delito. Lamentablemente hay que comenzar indicando que las redes inalámbricas, debido al medio que utilizan para transmitir la información (el aire), son inseguras.

¿Cómo puedo proteger mi red wifi?. Esta es, sin duda, una de las preguntas que se hacen los usuarios de redes inalámbricas. Lo que más preocupa a los usuarios es que utilicen su conexión de forma fraudulenta para acceder a internet, sin embargo, lo que más debería preocuparnos es que intenten acceder a nuestros datos, capturar nuestras contraseñas o utilizar nuestra conexión para cometer algún delito. Lamentablemente hay que comenzar indicando que las redes inalámbricas, debido al medio que utilizan para transmitir la información (el aire), son inseguras.

Por lo tanto, lo único que podemos hacer es intentar retrasar el momento en el que algún extraño consiga acceder, o en el mejor de los casos, que hayamos puesto el listón tan alto que finalmente el atacante desista y lo intente con otra de las redes a su alcance.

Como hemos dicho nuestro medio de transmisión es el aire y por lo tanto nuestros datos, mejor o peor protegidos, circulan por este medio. A continuación vamos a indicar una serie de medidas que podemos poner en práctica para poner las cosas más difíciles:

Medidas para proteger mi red wifi.

Ocultar el SSID.

El SSID es el nombre de tu red wifi y aparece en la ventana de redes inalámbricas disponibles cuando alguien busca redes wifi dentro de su alcance. El nombre de la red SSID por defecto se incluye en los paquetes que nuestro router lanza al aire a no ser que le indiquemos que no lo haga. No obstante, un usuario experimentado puede fácilmente conocer el SSID de tu red aunque esté oculto.

Indicaciones para el SSID.

Como hemos dicho el SSID es el nombre de tu red inalámbrica. Por ello no debería “publicar” datos como tu nombre, tu dirección, etc. Ten en cuenta que, si alguien quiere conectarse concretamente a tu red, el SSID puede funcionar como un indicador luminoso guiando al atacante hasta tu router. Nombres de SSIDs como “Antonio Pérez” o “Paqui 2B” pueden dar demasiadas pistas a un intruso.

Otro nombre que debes evitar para tu SSID es la marca del router, nombres como “Netgear” o “Thompson” hacen que un atacante pueda conocer el modelo de tu router y tratar de utilizar algún error de esta marca para intentar ganar el acceso a tu red wifi.

Mi recomendación es que utilices nombres genéricos como “miwifi”, “casa”, “wifi”, etc.

Cifrado wifi.

Existen varias formas de cifrar los datos que viajan por tu red. Este cifrado hará que, aunque nuestros datos vuelen por el aire pudiendo ser escuchados nadie que no tenga la clave pueda interpretarlos.

A la hora de configurar nuestra red tenemos diferentes opciones de cifrado ordenadas de menor a mayor seguridad:

- NONE: Sin cifrado. Sé que piensas que eres guay por compartir tu conexión a internet pero, si alguno de tus invitados anónimos hace alguna trastada en internet, los señores de azul van a llamar a TÚ casa. En ese momento les cuentas lo guay y solidario que eres.

- WEP (Wired Equivalent Protocol): Este protocolo de encriptación nació en 1999 y para 2001 ya era fácilmente descifrable. Muchas redes aún lo utilizan por razones de compatibilidad con otros dispositivos antiguos. Para un posible atacante un cifrado WEP es una invitación al salón de tu casa.

- WPA (Wifi Protected Access): Comenzó su andadura en 2001 y trataba de corregir las vulnerabilidades conocidas del protocolo WEP.

- WPA2 (Wifi Protected Access 2): Aparece en 2004 y hasta la actualidad es el protocolo más seguro.

Elegir una clave para nuestro wifi.

Si has leído el apartado sobre el cifrado estoy seguro que utilizarás como mínimo WPA para cifrar tu red. Tanto WPA como WPA2 se basan en el protocolo PSK (Pre-Shared Key), es decir, una frase de seguridad que es conocida por todos los equipos que se conectan a la red. En este tipo de protocolos nuestra contraseña puede ser de hasta 63 caracteres, por ello, no te limites a escribir tu DNI o tu número de teléfono. Escribe una frase contundente que te resulte sencilla de recordar como por ejemplo un refrán y añade al final un año por ejemplo.

Por último modifica esta clave periódicamente.

Filtrado MAC.

Todos los elementos que coexisten en una red tienen un identificador único que les permite comunicarse con otros elementos. Este identificador también conocido como MAC es la dirección física del adaptador wifi en nuestro caso.

Ya que este identificador es único, es decir, no hay dos iguales en el mundo, podemos indicarle a nuestro router cuales son las direcciones físicas (MACs) de nuestros dispositivos con las que puede comunicarse. Esta medida implica que, cada vez que conectemos un nuevo dispositivo a nuestra red, tengamos que darlo de alta manualmente en nuestro router.

Actualiza el Firmware de tu router.

El router es el que te proporciona acceso wifi a internet. Independientemente de la marca, cada fabricante publica mejoras en forma de actualizaciones de firmware para sus equipos. La mayoría de los routers proporcionan un apartado en su configuración que hace referencia a la búsqueda automáticas de actualizaciones.

Estas actualizaciones pueden dotar a nuestro router de nuevas características así como solucionar posibles problemas de seguridad que hayan sido detectados.

Consideraciones finales.

Tal y como he comentado al principio las redes inalámbricas no son seguras. Si realmente quieres estar seguro apaga el wifi y usa sólo el cable.

Modificar la configuración de tu router es algo que debes hacer sólo si tienes los conocimientos necesarios. Si no estás seguro de cómo hacerlo ponte en contacto con tu operador o contacta con alguna empresa de informática.

Image courtesy of [Master Isolated] / FreeDigitalPhotos.net

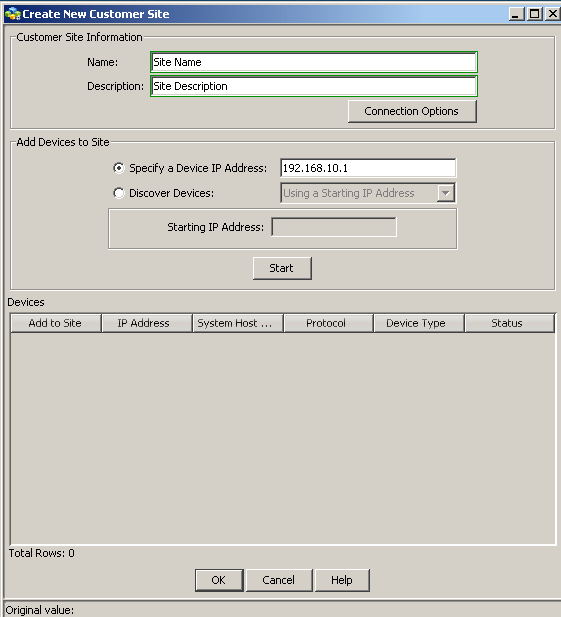

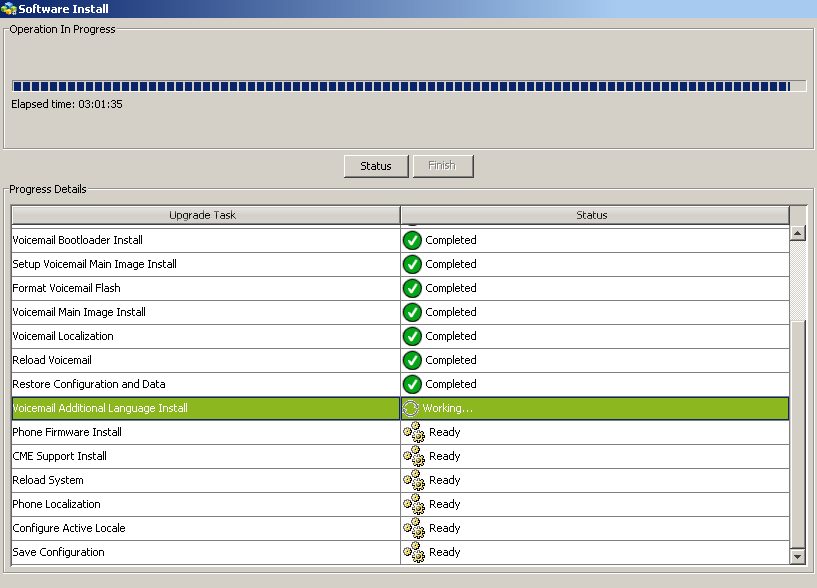

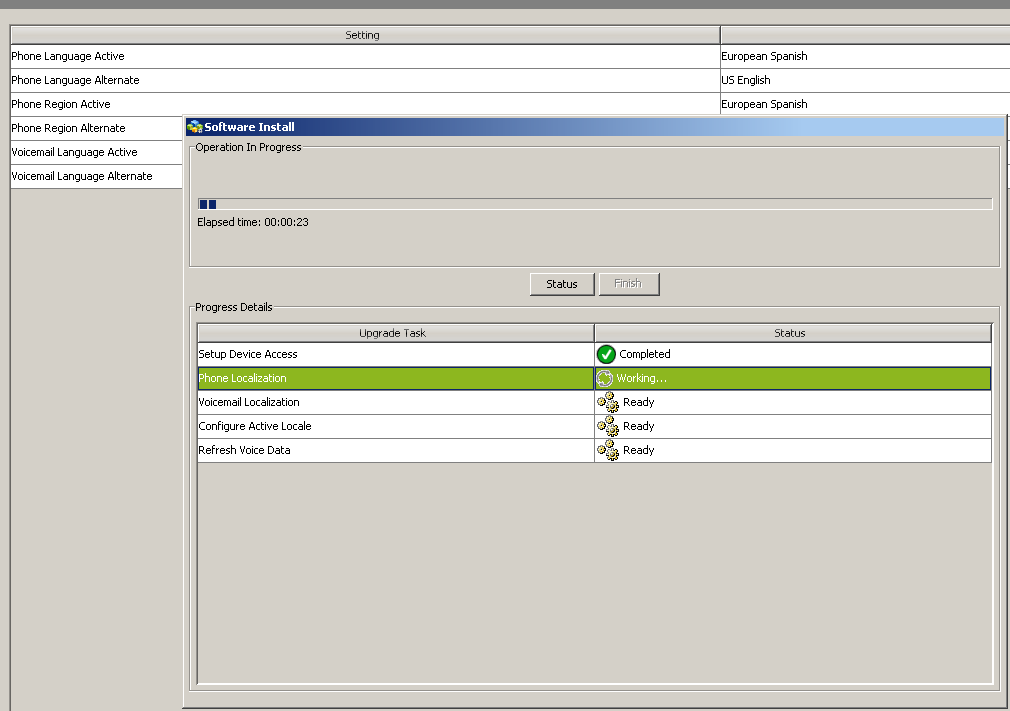

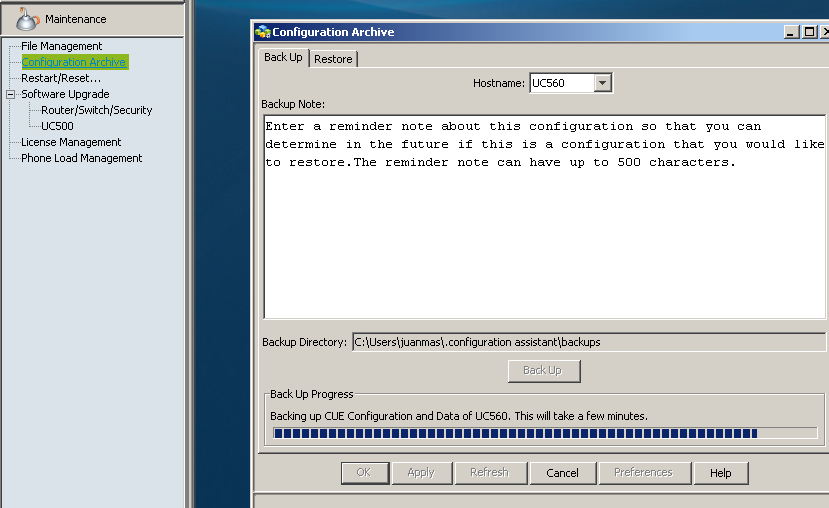

Hoy vamos a describir los primeros pasos para configurar nuestra uc560. La Cisco Unified Communications 560 es la solución más completa de Cisco para la mediana empresa ya que cubre en un único dispositivo todas las necesidades de comunicación.

Hoy vamos a describir los primeros pasos para configurar nuestra uc560. La Cisco Unified Communications 560 es la solución más completa de Cisco para la mediana empresa ya que cubre en un único dispositivo todas las necesidades de comunicación.