Para muchos, el título de esta entrada podría resultar apocalíptico. Si a Steve Ballmer o al mismísimo Bill Gates le hubieran dicho hace 10 años que llegaría un día en el que el número de dispositivos que usan sistemas operativos de Apple iba a igualar al número de dispositivos que utilizan Windows seguramente lo hubieran considerado como poco probable. Pues bien ese día, según los sitios especializados en el mundo Apple, está próximo a llegar.

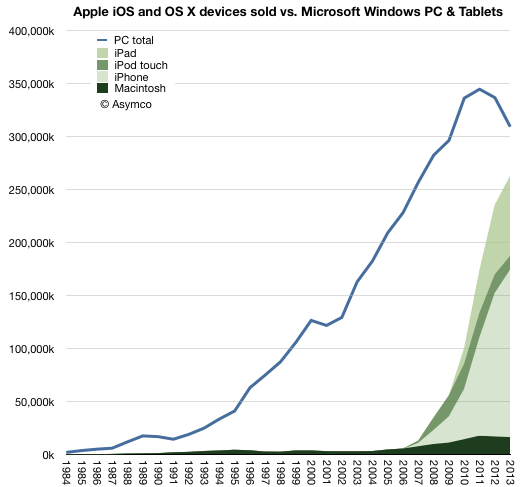

El caso es que, según las últimas estadísticas, nos acercamos a un punto de inflexión en el que con total seguridad la tendencia de estos 30 años se va a invertir y por primera vez en la historia se van a vender más dispositivos que usan IOS y MAC OS que Windows en todas sus modalidades.

Sin embargo, esta afirmación es sólo cierta a medias y vamos a explicar el porqué. Por un lado, las ventas totales de PCs están disminuyendo gracias a la proliferación de dispositivos móviles como las tablets. Este descenso en las ventas de equipos sobremesa y portátiles afecta, no sólo a los PCs, sino también a los MACs. Por otro lado, a la hora de sumar ventas de dispositivos se están metiendo en el mismo saco Iphones, Ipods, Ipads, etc. Esto provoca que la suma de dispositivos Apple vendidos se aproxime a las ventas de PCs y tablets que integran sistemas operativos de Microsoft.

Pero.. ¿Tiene el mismo valor un Ipod Touch que una tablet o un pc? ¿Qué pasaría si contáramos con los millones de Xbox que Microsoft vende? al fin y al cabo son desarrolladas por la misma empresa que desarrolla Windows. Creo sinceramente que los datos se han exagerado con la intención de crear un titular sensacionalista. Quizás la caía en el valor de las acciones de Apple o la proximidad de los resultados del primer trimestre tenga algo que ver en este tipo de noticias.

Fuente: Asymco

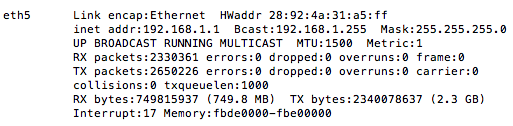

Determinados proveedores de Internet fijan la dirección MAC de tu router. Aunque te parezca extraño es bastante común en los operadores de cable. Generalmente la mayoría de los routers del mercado te permiten modificar la dirección MAC del interface WAN sin embargo, si nuestra intención es utilizar una distribución Linux a modo de firewall, balanceador de tráfico, etc. Quizás podemos encontrarnos con la necesidad de cambiar la MAC de nuestras tarjetas para poder terminar la configuración.

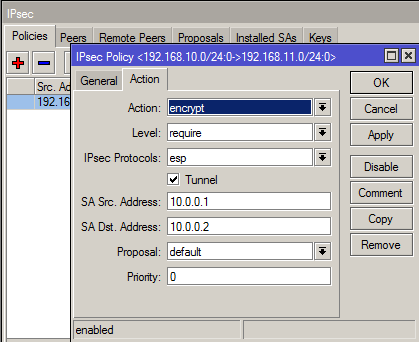

Determinados proveedores de Internet fijan la dirección MAC de tu router. Aunque te parezca extraño es bastante común en los operadores de cable. Generalmente la mayoría de los routers del mercado te permiten modificar la dirección MAC del interface WAN sin embargo, si nuestra intención es utilizar una distribución Linux a modo de firewall, balanceador de tráfico, etc. Quizás podemos encontrarnos con la necesidad de cambiar la MAC de nuestras tarjetas para poder terminar la configuración. Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando

Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando

El pasado 8 de Noviembre un incendio devastó 4 plantas de un edificio del Ayuntamiento de León donde se encontraba el CPD (Centro de Proceso de Datos). Esta información que es real y que puedes ampliar

El pasado 8 de Noviembre un incendio devastó 4 plantas de un edificio del Ayuntamiento de León donde se encontraba el CPD (Centro de Proceso de Datos). Esta información que es real y que puedes ampliar