¡Mejorar la velocidad de Internet es posible! Esta afirmación tan rotunda no es parte de la campaña de publicidad de ningún proveedor de internet, se trata de tomar una serie de medidas que nos garanticen obtener la máxima velocidad de nuestra conexión.

En este artículo vamos a dar una serie de consejos sencillos para sacar el máximo provecho de nuestra conexión a internet sin derramar un bit.

Optimiza tu dns para aumentar tu velocidad de internet.

Los dns (Domain Name System) son los servidores encargados de convertir las direcciones web que tecleas en la barra del navegador en direcciones ip. Cada vez que en la barra de dirección de tu navegador escribes el nombre de una web tu pc pregunta a estos servidores en qué ip se encuentra dicha pagina web. Estos servidores son muy educados y por lo general responden a todo aquel que quiera preguntarles por una dirección. Todos los proveedores de internet tienen sus propios servidores dns para resolver las direcciones que sus usuarios teclean en el navegador. Sin embargo es importante para la velocidad de internet que le preguntes a los servidores correctos. Los servidores de tu proveedor de internet son los que, en términos de redes, más cerca están de tu navegador por eso mismo son los que pueden darle a tu navegador la dirección de la web de una forma más rápida.

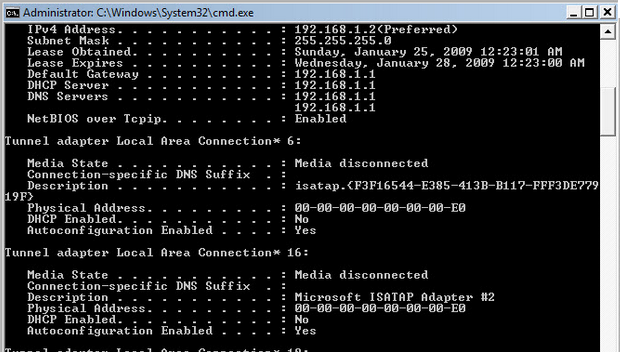

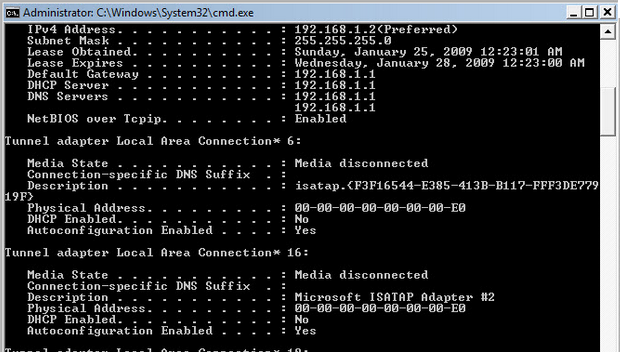

Puedes verificar los servidores dns que tienes configurado en las propiedades de tu adaptador de red o bien ejecutando el siguiente comando haciendo click en el menú inicio, seleccionado la opción ejecutar y escribiendo: cmd seguido de la tecla enter (intro). En esta ventana debes teclear el comando:

ipconfig /all

El servidor/es dns aparecerán en el apartado DNS Servers.

Nota: Si como servidor dns tienes la misma ip que tu puerta de enlace es que tu router es el encargado de resolver tus páginas. Esto es correcto ya que es tu proveedor de internet quien ha preconfigurado el router para recibir dichas consultas.

Latencia y ventana TCP. Como afectan a la velocidad de Internet.

En términos de redes la latencia mide el tiempo que tarda la información en ir y volver a un determinado lugar. Esta latencia se mide en milisegundos y generalmente es la responsable de que tu personaje vaya a saltos cuando juegas en red o de que, cuando haces una video-conferencia, se produzcan saltos en el video o la voz.

Para ver la latencia de vuestra conexión vamos a medir cuánto tardamos en llegar a google y volver para ello hay que volver a entrar en la consola del sistema con el comando cmd y teclear el siguiente comando:

ping www.google.es

PING www.google.es (74.125.230.215): 56 data bytes

64 bytes from 74.125.230.215: icmp_seq=0 ttl=51 time=41.211 ms

64 bytes from 74.125.230.215: icmp_seq=1 ttl=52 time=40.493 ms

64 bytes from 74.125.230.215: icmp_seq=2 ttl=51 time=37.480 ms

64 bytes from 74.125.230.215: icmp_seq=3 ttl=52 time=41.177 ms

64 bytes from 74.125.230.215: icmp_seq=4 ttl=52 time=45.211 ms

Por debajo de 50 ms gozamos de una buena latencia la cual nos permitirá jugar sin problemas a juegos online, usar skype y tener una buena ventana de TCP.

¿Qué hacemos si tenemos un tiempo superior a 50 ms? Si en el momento en el que haces esta prueba no estás haciendo ninguna descarga, ni tienes ningún programa P2P (Emule, Ares, etc.) activo en ningún ordenador de tu red, y tienes un tiempo superior a 150 ms puede deberse a dos cosas, o bien estás haciendo la prueba a través del wifi y no conectado por cable, lo cual aumenta sensiblemente la latencia, o bien que tu proveedor de internet te haya vendido más pan que chorizo.

¿Por qué es tan importante la latencia? aparte de juegos y video-conferencias, una latencia alta nos limita la velocidad de descarga. Cuando hacemos una descarga desde internet la información se divide en paquetes. Si nuestra latencia es mejor la ventana tcp se ajustará haciendo que esos paquetes sean más grandes, consiguiendo una mayor tasa de transferencia y reduciendo por tanto el tiempo de descarga mientras que, si por el contrario tenemos una latencia alta, la descarga tendrá que ser dividida en paquetes más pequeños por lo que tardará más tiempo ya que la velocidad de descarga es menor.

Siempre que usemos una conexión inalámbrica para hacer descargas estaremos penalizados por tener una latencia mayor y por compartir el medio con otros dispositivos como ordenadores, teléfonos, etc.

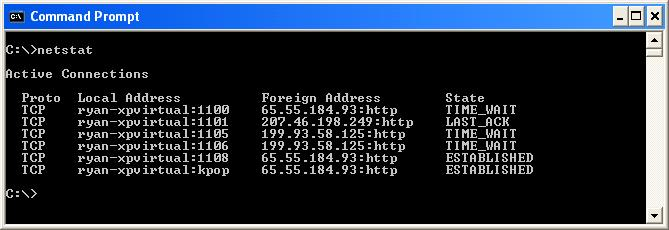

Las sesiones abiertas y la velocidad de internet.

Finalmente vamos a analizar un elemento importante que afecta a la velocidad como son las sesiones que nuestro ordenador puede tener establecidas con internet. Para ello vamos a utilizar un sencillo ejemplo:

Imagina un colador con un número determinado de agujeros. Nuestra conexión a internet podría ser el líquido que debe pasar por dichos agujeros. Cuando nuestra conexión puede utilizar todos los agujeros para enviar y recibir información obtenemos la máxima velocidad. Sin embargo, cuando dichos agujeros son usados por otros programas nuestra velocidad de internet se ve mermada. A efectos de nuestro colador cada aplicación que requiere comunicarse con el exterior ocupa algunos de estos canales (sockets). Aplicaciones como las P2P son grandes consumidoras de agujeros (sockets) por lo que, a pesar de no estar descargando ningún archivo a través de ellas, pueden mermar nuestra velocidad de internet.

Otros programas como spywares o malwares también pueden estar consumiendo estos preciados recursos de comunicación limitando tu velocidad de internet mediante conexiones no autorizadas.

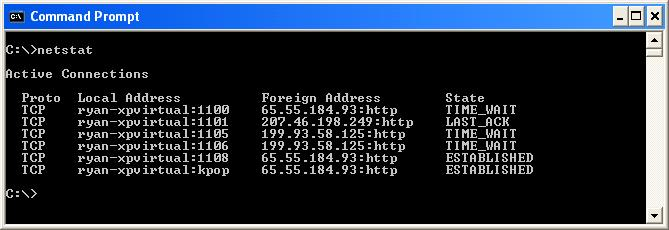

Para verificar las conexiones que nuestro pc mantiene abiertas con el exterior podemos ejecutar el comando NETSTAT. Este comando funciona en todas las plataformas y nos muestra información sobre las conexiones que se encuentran establecidas en tiempo real. Para ejecutarlo sólo debemos ir al menú inicio, ejecutar y teclear NETSTAT.

Finalmente, si quieres evitar que determinados programas usen tu conexión a internet sin tu consentimiento prueba a instalar un firewall como ZoneAlarm el cual pedirá tu aprobación cada vez que algún programa trate de salir a internet. Pero ten cuidado de no limitar la salida de algún programa que sí necesites.

Image courtesy of [jscreationzs] / FreeDigitalPhotos.net

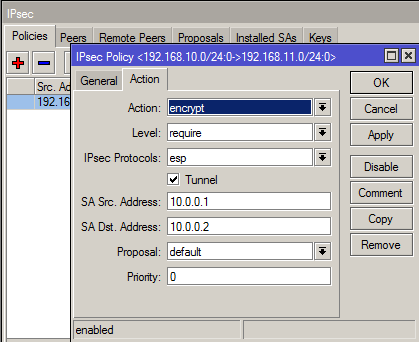

Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando Ipsec. En aquella ocasión los equipos que establecían el túnel Ipsec eran a su vez los equipos que hacían NAT para el resto de nuestra red.

Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando Ipsec. En aquella ocasión los equipos que establecían el túnel Ipsec eran a su vez los equipos que hacían NAT para el resto de nuestra red.