Imagina la siguiente situación: te has pasado todo el día trabajando y al llegar a casa NO FUNCIONA INTERNET !. Bueno, pues antes de llamar a tu compañía vamos realizar algunas comprobaciones que pueden ayudarte a identificar la naturaleza del problema e incluso, en algunas situaciones, llegar a solucionarlo.

Imagina la siguiente situación: te has pasado todo el día trabajando y al llegar a casa NO FUNCIONA INTERNET !. Bueno, pues antes de llamar a tu compañía vamos realizar algunas comprobaciones que pueden ayudarte a identificar la naturaleza del problema e incluso, en algunas situaciones, llegar a solucionarlo.

Comprueba el estado de tu router.

¿Realmente tengo que hacerlo? la respuesta es SI. Asegúrate que está encendido y que todas las luces están en verde. Como supondrás existen multitud de modelos de routers en el mercado pero en todos, los fabricantes han colocado luces que nos indican qué está pasando. Lo habitual es tener algún tipo de luz o señal indicativa sobre la que se puede leer “INTERNET”. Esa será la luz que tenemos que verificar. Generalmente esta luz debería estar en verde y encendida. Si no es así reinicia el router y comprueba tras unos minutos si tu conexión ha vuelto.

Si no funciona internet verifica que no eres el único al que no le funciona. Comprueba que otros ordenadores o dispositivos como móviles o tablets tienen el mismo problema.

No Funciona Internet. Comprueba el estado de tu conexión.

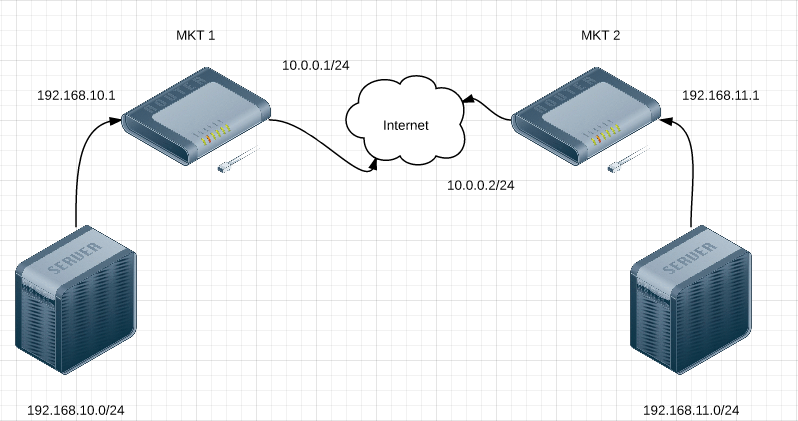

Digamos que tu conexión a Internet es una cadena formada por eslabones. El primer eslabón y más cercano a tí es tu ordenador, luego está el router y detrás de tu router existen una gran cantidad de dispositivos, servidores, protocolos y servicios que hacen posible que puedas acceder a Internet. Cuando no funciona internet tenemos que ir verificando los eslabones de esta red para determinar dónde se encuentra el problema.

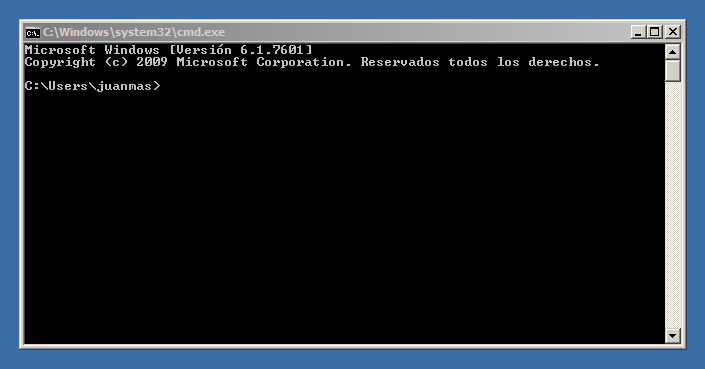

Primeramente vamos a empezar realizando algunas verificaciones en el PC. Para ello haz click en el menú inicio, luego ejecutar y dentro de ejecutar teclea el siguiente comando:

cmd

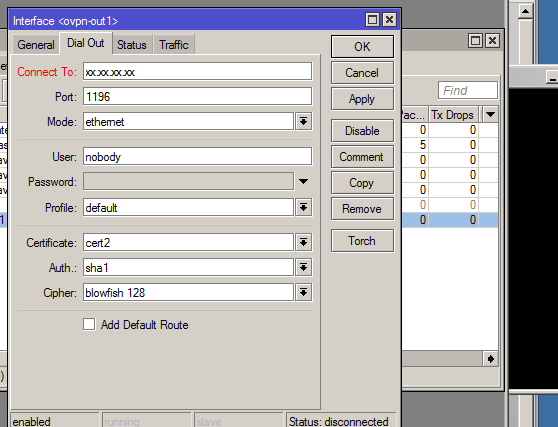

Si lo hemos hecho correctamente aparecerá una ventana con fondo negro tal y como muestra la siguiente imágen:

Desde esta ventana vamos a realizar todas las pruebas que necesitamos para determinar la naturaleza del problema.

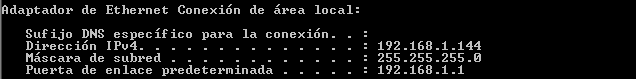

Primeramente introduciremos el siguiente comando:

ipconfig

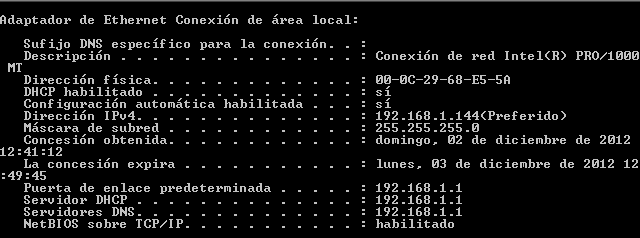

Este comando nos mostrará la información de la configuración tcp/ip de nuestro ordenador. En la salida de este comando tenemos que prestar atención a los campos Dirección IPv4, Máscara de subred y Puerta de enlace predeterminada.

El primer campo, Dirección IPv4 nos muestra la dirección ip de nuestro PC. Esta dirección debe ser generalmente del tipo 192.168.xxx.xxx mientras que la dirección de la Puerta de enlace predeterminada es la ip del router y suele ser la primera del rango por ejemplo 192.168.xxx.1.

NOTA: Si al ejecutar el comando ipconfig nuestra dirección ip aparece con los siguientes datos 169.254.xxx.xxx significa que nuestro PC no ha sido capaz de recibir una configuración válida desde el router y nuestro pc se ha autoasignado a sí mismo una ip.

Si nuestro PC tiene una ip autoasignada (169.254.xxx.xxx) puede deberse a dos causas principales:

- (Conexiones wifi) El pc y el router no están conectando correctamente de forma inalámbrica. Esto puede deberse a que nos hallamos equivocado al introducir la contraseña de nuestra red inalámbrica o bien que el protocolo de encriptación de tu red (WEP, WPA, WPA2, etc.) no se ha negociado correctamente. Solución: Elimina la configuración de tu red wifi del ordenador y vuelve a crearla. Recuerda que necesitarás conocer el nombre de tu red wifi y la contraseña de para poder volver a configurarla.

- (Conexiones por cable) En este caso sólo tienes que verificar que el cable de red que conecta tu pc y el router está correctamente conectado. Ten en cuenta que tu router tiene varios puertos donde conectar tus dispositivos y sólo uno donde conectar el cable de tu operador. Solución: Asegúrate de que los cables de red están bien conectados detrás del router en el orden que toca.

No Funciona Internet. Verificando tcp/ip.

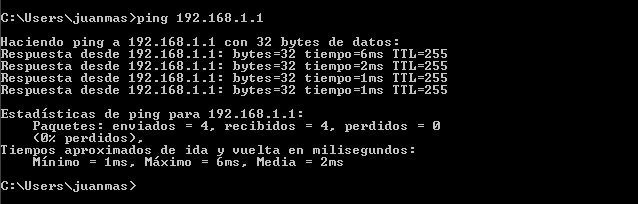

Una vez que hemos verificado la configuración ip de nuestro ordenador vamos a verificar que tiene conexión con nuestro router. Para ello, en nuestra ventana de comandos vamos a introducir el siguiente comando:

ping 192.168.1.1

Nota: detrás del comando ping debemos escribir la dirección ip tenemos que escribir la dirección ip de la Puerta de Enlace Predeterminada, es decir, la dirección de nuestro router.

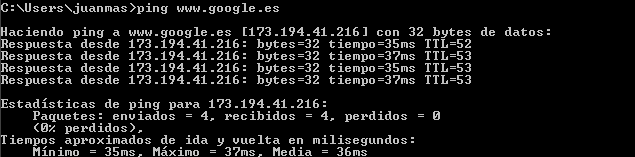

Respuesta correcta comando ping:

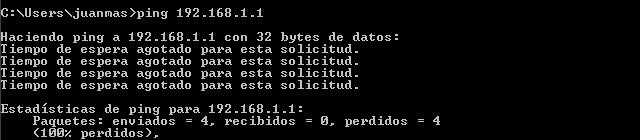

Respuesta incorrecta comando ping:

Si no hemos obtenido una respuesta correcta del comando ping tendrás que volver sobre tus pasos en esta guía, no obstante, si finalmente no consigues hacer que el router te responda siempre puedes llamar a tu proveedor de internet. Aunque el tramo de red entre tu pc y el router no está bajo su responsabilidad, siempre te pueden echar una mano.

Finalmente, si has obtenido una respuesta positiva por parte del router con el comando ping es el momento de ir un paso más allá de tu router y verificar la conectividad con algún servidor que esté en internet como google. Para ello volveremos a usar el comando ping pero esta vez contra una de las ips de google:

ping 74.125.132.94

Si la respuesta del comando ping es negativa este sería un buen momento para llamar a tu operador de internet.

Si la respuesta del comando ping es positiva significa que tenemos conexión a internet porque somos capaces de alcanzar un destino externo a nuestra red con el comando ping.

Sin embargo, es posible que, aunque google nos responda al comando ping aún no seamos capaces de navegar. No te preocupes porque aún no está todo perdido, de hecho, vamos por el buen camino. Descansa 5 minutos, date una vuelta por la habitación, prepárate un buen café o un té porque lo vas a necesitar si continúas leyendo esta guía.

Tengo PING pero sigo sin navegar. ¿Qué hago mal?

No funciona internet pero tenemos ping a servidores que están detrás de nuestro router. Por lo tanto estamos “conectados”. ¿Qué puede estar pasando? En esta situación sólo se me ocurren tres posibles causas, la primera es que nuestros servidores DNS no estén funcionando, la segunda es que nuestra pila de comunicaciones TCP/IP esté corrupta y la última que algún malware nos esté fastidiando. Pero no te asustes todavía y vayamos por partes.

- Resolución de nombres DNS.

La resolución de nombres es el proceso por el cual cuando tecleas en el navegador una dirección web ésta se transforma en una dirección ip. Mientras que las personas usamos nombres de direcciones los ordenadores dentro de una red utilizan direcciones ip. Podríamos decir entonces que existe un sistema que humaniza las direcciones ip para que a las personas nos sea más sencillo recordar las direcciones de las páginas. Por ejemplo, es más sencillo recordar www.google.es que la ip 74.125.132.94. Este servicio se llama DNS y existen servidores (servidores DNS) encargados de realizar para nosotros esta conversión.

¿Cómo podemos verificar que nuestros servidores DNS están funcionando? pues de nuevo a través del comando ping, sólo que esta vez, en lugar de hacer un ping a una ip lo haremos a un nombre:

ping www.google.es

Como se puede observar en la imagen, cuando hacemos ping a www.google.es realmente estamos haciendo ping a una ip. Es nuestro servidor DNS el que se encarga de realizar las consultas oportunas para convertir ese nombre en una ip.

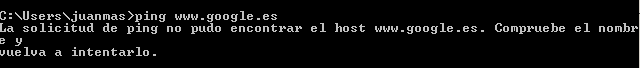

Si nuestro servidor DNS no está funcionando obtendríamos la siguiente respuesta:

Para saber qué servidor tenemos configurado como DNS tenemos que ejecutar el siguiente comando:

ipconfig /all

En la salida del comando buscaremos la línea Servidores DNS. Por regla general, la dirección ip de nuestro servidor DNS coincidirá con la dirección ip de nuestra Puerta de enlace predeterminada, es decir, nuestro router. Es posible, no obstante, que en el apartado servidores DNS aparezcan otras ips que no sean las de vuestro router. Este hecho no tiene mayor importancia siempre que dichos servidores DNS sean los de vuestro operador de internet o algunos conocidos. Podeis modificar los servidores DNS en las propiedades de la tarjeta de red. Si tenéis alguna duda con respecto a qué servidores DNS podéis usar éstos son los de google: 8.8.8.8.

2. Pila TCP/IP corrupta.

A veces es posible que las librerías y las entradas del registro que hacen referencia a los parámetros de tcp/ip (Pila de comunicaciones) estén corruptos. Para solucionar este problema tan solo hay que ejecutar el siguiente comando y reiniciar el pc. De esta forma nuestra conexión volverá a estar como el primer día.

netsh int ip reset resetlog.txt

3. Software malicioso en nuestro PC.

Finalmente ésta puede ser una de las causas que provoquen que nuestro PC no sea capaz de alcanzar destino alguno en internet. Determinados programas modifican parámetros en nuestro sistema y en determinadas ocasiones pueden provocar que el pc no se conecte. Ante este tipo de incidencia lo más recomendable antes de formatear es acudir a algún servicio técnico de los que tenemos en Puerto Real.

Consideraciones finales.

El propósito de esta guía es ayudarte a identificar el motivo por el cual no tienes internet y ayudarte a solucionarlo antes de llamar a tu operador. Se ha intentado describir todos los pasos de forma sencilla y amena, no obstante, si no te ves capaz de seguir los pasos ponte en contacto directamente con tu operador de internet o contacta con alguna tienda de informática de tu confianza. La modificación de la configuración de las propiedades de red de tu pc puede hacer que pierdas la conexión a internet. No obstante, si no tienes internet, poco o nada puedes perder. Es precisamente en estos casos donde esperamos que esta guía te sea de utilidad.

Finalmente, la casuística aquí descrita agrupa el 80% de los casos por los que, habitualmente, un pc no es capaz de navegar por internet. Existe por lo tanto un 20% de casos para los que esta guía no es útil.

Image courtesy of [dan] / FreeDigitalPhotos.net